主要观点

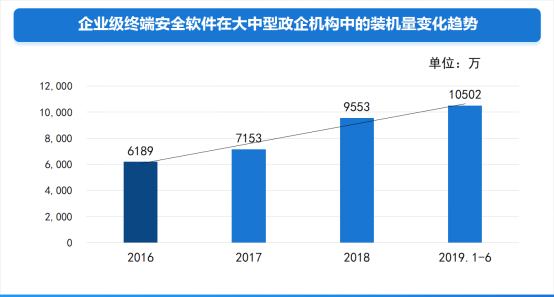

· 企业级终端安全软件装机量快速增长。企业级终端安全软件的装机量,是衡量国家政企安全建设整体发展水平的重要标志之一。自2016年以来,企业级终端安全软件的装机量一直呈现持续高速增长状态,到2019年上半年,装机量已达1.05亿。大型政企机构的终端安全管理范围从办公系统扩展到业务系统,是企业级终端安全软件装机量快速增长的主要原因。

· 源代码安全审计保障的作用日趋显现。通过源码安全审计,可以及早发现各类安全漏洞、威胁,节省大量安全建设成本。据估计,大型软件项目引入源代码安全审计,可节约5%-20%的后期安全维护费用,减少10%-50%的系统安全漏洞。

· 网络威胁情报逐步成为安全防御标配。网络威胁情报基于各类设备的联动、丰富场景的应用,实现对网络安全的多样赋能。自2017年至2019年,使用威胁情报的大中型政企机构的比例逐年增加,超过80%的受访者认为威胁情报提升了安全能力。

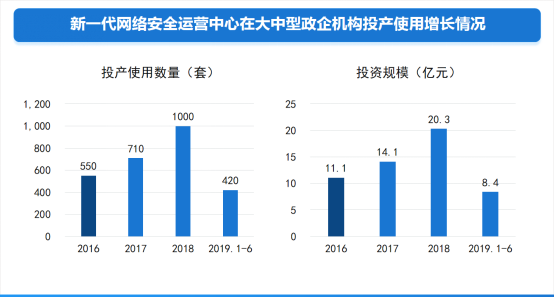

· 网络安全运营平台提升监测响应效率。网络安全运营平台的使用,是一个机构网络安全建设“现代化”的重要标志。48.5%的部委机关和56.3%的中央企业已经部署和使用了安全运营中心。安全运营中心能够大大提高机构内部的安全管理效率:安全事件的平均响应时间,从3年前的平均3天左右,降低到现在1小时以内。

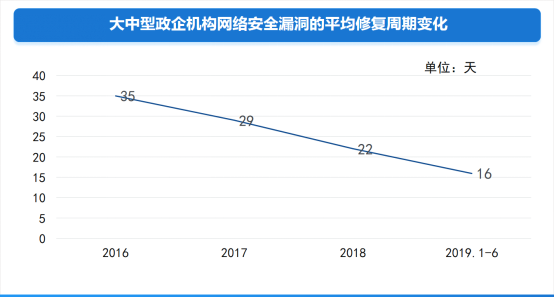

· 系统安全漏洞修复平均周期大幅缩短。安全漏洞的修复响应速度,是一个政企机构安全建设水平的重要参考指标。安全漏洞正在日益受到大中型政企机构运营者的高度关注。政企机构的持续投入吸引着越来越多白帽子为其定向挖洞。同时,漏洞的平均修复周期也已经从2016年的35天,下降到现在的16天。

· 态势感知已成为安全监管的重要手段。态势感知系统,是现代网络安全监管的核心支撑手段之一。截止目前,已有超过30个省级监管机构和超过200个市、县级执法监管机关建立了网络安全态势感知系统。全国各地还有超过20个行业信息中心或行业监管机构建设了网络安全态势感知系统。态势感知系统将监管机构对安全事件的发现与响应周期从3年前的3~7天缩短到1小时以内。

· 网络实战攻防演习有力促进安全建设。网络实战攻防演习,是新形势下大中型政企机构网络安全保护工作的重要组成部分。在过去的3年里,通过演习,攻防双方的技术都实现了巨大的进步,演习越来越接近实战化。

研究背景

大中型政企机构是网络安全保护的重中之重,也是国内网络安全建设投入最大,应用新技术、新产品最多的机构。2016年以来,国内大中型政企机构的网络安全建设已经取得了长足的进步。

本报告将主要从企业级终端安全软件、源代码安全审计、网络安全运营、网络安全监管、网络安全漏洞响应、网络威胁情报应用及网络实战攻防演习等方面,分析了当前国内大中型政企机构网络安全建设的进步与发展趋势。

第一章 企业级安全软件装机量大增

终端安全是网络安全的基础,特别是对大中型政企机构而言,终端安全更加重要。企业级终端安全软件的装机量,是衡量国家政企安全建设整体发展水平的重要标志之一。

图1给出了2016年以来,在全国范围内,大中型政企机构的企业级终端安全软件的装机量变化情况。可以看出,企业级终端安全软件的装机量一直呈现持续高速增长状态,2018年较2017年增长超过33.6%,而到了2019年上半年,装机量已达1.05亿。据不完全统计,企业级终端安全软件平均每天约可拦截恶意程序对大中型政企机构的网络攻击5521万次。

图1 企业级终端安全软件在大中型政企机构中的装机量变化趋势示意图

导致企业级终端安全软件装机量迅速增长的主要原因是:很多大中型机构的终端安全管理范围已经从办公系统扩展到业务系统,原本在隔离状态下“裸奔”的业务终端机也开始全面部署安全软件。业务终端机安全防护的加强,极大的促进了企业级终端安全软件的全面部署。

第二章 源码安全审计日益受到重视

源代码是构成信息系统的基石。对源代码进行安全审计,可以在系统实现阶段就发现大量的安全漏洞和潜在威胁隐患,可节约5%-20%的后期安全维护费用,减少10%-50%的系统安全漏洞。尤其是大中型政企机构的信息系统,往往规模庞大,涉及大量定制开发、外包开发、开源软件集成、第三方组件使用等,并且开发人员水平参差不齐、开发管理任务复杂、开发语言种类繁多,对信息系统的安全性带来较多挑战。通过源码安全审计,可以及早发现各类安全漏洞和威胁隐患,节省大量安全建设成本及软件运维成本。

《中华人民共和国网络安全法》正式颁布实施以来,国家对包括政企机构的网络安全监管日益完善,不管是网络安全等级保护制度还是行业监管制度,都对信息系统开发管理、源码安全审计做出了规范要求,源码安全审计作为信息系统安全建设的重要组成部分,日益受到大中型政企机构的重视,在安全建设过程中,对源码进行安全审计的机构比例不断提高。

第三章 网络威胁情报实现多样赋能

网络空间安全形势日趋复杂,情报窃取、网络犯罪、网络恐怖主义破坏等重大网络安全事件层出不穷,大中型政企机构成为APT攻击的重点,威胁情报通过各类设备的联动、丰富场景的应用,实现对网络安全的多样赋能。

知名咨询机构SANS调查指出,自2017年至2019年,消费威胁情报的大中型机构或企业比例逐年增加,目前92%受访者已经或即将使用威胁情报,超过80%的受访者认为威胁情报提升了网络安全能力。

近年来,网络空间威胁情报在国内逐步落地,逐渐成为数据驱动安全时代的标配,具体到政企机构,网络威胁情报的分析与共享符合我国网络安全法第29条、39条的规定,而等级保护2.0对二到四级系统则明确提出威胁情报的要求。

图2 国家网络空间威胁情报共享开放平台功能界面示意图

图2所示的综合国家网络空间威胁情报共享开放平台(China National cyberspace Threat Intelligence Collaboration,CNTIC)的监测与分析结果显示,针对我国大型政企机构的网络攻击处于持续活跃状态,威胁中国的APT组织近40个。

第四章 网络安全运营中心发挥实效

新一代的网络安全运营中心(以下简称安全运营中心)是现代政企机构网络安全运营管理的关键系统,也是一个机构网络安全建设“现代化”的重要标志,能够极大的提升安全监测与安全响应的效率。安全运营中心功能界面示意图如图3所示。

图3 网络安全运营中心功能界面示意图

从技术角度看,安全运营中心是一套基于大数据架构的网络安全监测与响应系统,将海量的威胁情报及与本地安全数据、安全产品相结合,运用大数据、机器学习与可视化等新技术对多维的网络安全数据进行分析处理,为一个机构的安全管理者提供威胁的持续监测、检测、响应和预警等安全功能,有效提升积极防御和态势感知能力。

据不完全统计,自2016年以来,全国各地大中型政企机构,已经累计采购并投入使用的安全运营中心2680余套。投资规模高达53.9亿元。其中,2018年是投入高峰。投产的安全运营中心达到1000套,投资规模达20.3亿元。预计2019年全年,全国各地在安全运营中心总投产规模将较2018年增长30%。增长情况示意图如图4所示。

图4 新一代网络安全运营中心在大中型政企机构投产使用增长示意图

从机构性质来看,目前,全国66个部委机关中,至少已有32个部署使用了安全运营中心,使用率为48.5%。同时,在96家中央企业中,已有54家全面部署或局部使用了安全运营中心,使用率为56.3%。此外,全国还有150家公检法司机构,330多个各地各级政府及事业单位部署使用了安全运营中心。

对使用单位的调研显示,安全运营中心的投入使用,确实大大提高了机构内部的安全管理效率:安全事件的平均响应时间,从3年前的平均3天左右,降低到现在1小时以内。

据不完全统计显示,在大中型政企机构中,安全运营中心平均每周协助全国各地监管机构处置重大网络安全事件2万余次。

第五章 系统安全漏洞得到广泛关注

系统安全漏洞是影响大中型政企机构信息系统安全性的决定性因素之一。当前,各个机构都加大资源投入、建立专业队伍,全面深入的挖掘系统中存在的安全漏洞,及时有效对已披露的安全漏洞开展应急响应。

对安全漏洞的响应速度,是一个政企机构安全建设水平的重要参考指标。响应速度慢,漏洞修复周期长,会大大增加信息系统被攻击的概率,同时也侧面反应了机构内部安全管理、安全运营的不足。反之则意味着一个机构对安全工作的高度重视及安全工作的高效开展。

综合国内各大漏洞响应平台数据显示,自2016年以来,大中型政企机构的信息系统安全漏洞的平均修复周期大幅缩短。统计数据显示,在2016年,从一个安全漏洞被报告给相关机构,到该机构确认修复该漏洞,平均约需35天的时间。而到了2019年上半年,平均修复周期已经缩短到了16天。

图5 大中型政企机构网络安全漏洞平均修复周期变化示意图

图5给出了2016年以来,系统安全漏洞平均修复周期的变化情况。

安全漏洞修复周期的持续下降,与《网络安全法》及配套政策法规的落地实施关系密切,同时也反映出大中型政企机构的管理者们对网络安全工作越来越重视,相关机制越来越完善。

为了及时发现本机构信息系统中的安全漏洞,降低信息系统被攻击的概率,大中型政企机构越来越多的采用商业委托的定向漏洞挖掘服务。下表给出了自2016年以来,某知名第三方漏洞响应平台接受政企机构商业委托开展漏洞挖掘的基本情况,其中包括委托机构覆盖的行业数量,提出委托的机构数量,以及最终挖掘漏洞数量的变化情况。

表1 大中型政企机构商业委托漏洞挖掘项目历年变化

| 年份 | 2016 | 2017 | 2018 | 2019上半年 |

| 覆盖行业数 | 9 | 4 | 14 | 15 |

| 委托机构数 | 32 | 60 | 124 | 155 |

| 漏洞收集数 | 2378 | 3908 | 7499 | 9574 |

从表1可以看出,委托机构的数量和漏洞收集的数量都呈现出逐年快速增长的态势,且2019年上半年委托服务的机构数量和漏洞收集数量,就都已经超过了2018年全年的成绩。这充分的证明了大中型政企机构的管理者对漏洞挖掘工作的认可与重视。

第六章 态势感知支撑新型监管机制

网络安全态势感知系统,是现代网络安全监管的核心支撑手段之一,是综合运用安全大数据和可视化等新兴安全技术建设的,针对所辖范围内各类机构网络安全状况进行实时监测的监管平台。网络安全态势感知系统可以有效提升监管效率,大幅提升安全事件的预警、检测与响应速度。网络安全态势感知系统的功能界面示意图如图6所示。

图6 网络安全态势感知系统功能界面示意图

2016年的“4·19讲话”,首次正式提出了“全天候全方位感知网络安全态势”的重要精神。在这一精神的指导下,3年多以来,网络安全态势感知系统得到了大规模的应用。

据不完全统计,截至2019年初,除了全国性的网络安全态势感知系统之外,由各省级监管机构建设的省级网络安全态势感知系统已经超30个,并有超过200个地市、县级的执法监管机关建立了网络安全态势感知系统。此外,全国各地还有超过20个行业信息中心或行业监管机构建设了本行业所辖范围内的网络安全态势感知系统。截至2019年6月,还有近20个省级监管机构和70余个市级监管机构正计划投资建设网络安全态势感知系统。预计2019年末~2020年,网络安全态势感知系统在全国范围内的大规模建设还将持续进行。

对使用单位的调研显示,网络安全态势感知系统的应用,大大的提高了安全监管的成效,重大安全事件的平均发现与响应时间,从3年前的3-7天,降低到现在的1小时以内。自2016年以来,全国各地应用的网络安全态势感知系统至少已累计监测并验证重大网络安全事件超过1万次;协助各地监管机构生成超过5000份监管类网络安全事件通报,支撑完成了上百次网络安全重点保障活动。

第七章 网络实战攻防演习积极开展

网络实战攻防演习,是新形势下大中型政企机构网络安全保护工作的重要组成部分。演习通常是以实际运行的信息系统为保护目标,通过有监督的攻防对抗,最大限度地模拟真实的网络攻击,以此来检验信息系统的实际安全性和运维保障的实际有效性。

2016年以来,在国家监管机构的有力推动下,网络实战攻防演习日益得到重视,演习范围越来越广,演习周期越来越长,演习规模越来越大。国家有关部门组织的全国性网络实战攻防演习,2016年仅有几家参演单位,到2019年已扩展到上百家参演单位;同时各省、各市、各行业的监管机构,也都在积极地筹备和组织各自管辖范围内的实战演习。一时间,网络实战攻防演习遍地开花。

在演习规模不断扩大的同时,攻防双方的技术水平和对抗能力也在博弈中不断升级。

2016年,网络实战攻防演习尚处于起步阶段,攻防重点大多集中于互联网入口或内网边界。

2017年,实战攻防演习开始与重大活动的网络安全保障工作紧密结合。就演习成果来看,从互联网侧发起的直接攻击仍然普遍十分有效;而系统的外层防护一旦被突破,横向移动、跨域攻击,往往都比较容易实现。

2018年,网络实战攻防演习开始向行业和地方深入。伴随着演习经验的不断丰富和大数据安全技术的广泛应用,防守方对攻击行为的监测、发现和溯源能力大幅增强。与之相应的,攻击队开始更多地转向精准攻击和供应链攻击等新型作战策略。

2019年以来,网络实战攻防演习工作受到了监管部门、政企机构和安全企业的空前重视。流量分析、EDR、蜜罐、白名单等专业监测与防护技术被防守队广泛采用。攻击难度的加大也迫使攻击队全面升级,诸如0day漏洞攻击、1day漏洞攻击、身份仿冒、钓鱼WiFi、鱼叉邮件、水坑攻击等高级攻击手法,在实战攻防演练中均已不再罕见,攻防演习与网络实战的水平更加接近。

奇安信行业安全研究中心

中国软件评测中心网络安全中心

中国科学院信息工程研究所网络安全评测研究室

新华经参研究院

2019.8